CTF中的PHP特性函數(shù)解析之上篇

目錄

- 前言

- MD5強(qiáng)弱碰撞

- 弱類型比較

- 強(qiáng)類型比較

- 強(qiáng)碰撞

- preg_match()

- 結(jié)語(yǔ)

前言

對(duì)于PHP大家一定不陌生,但你知道PHP在CTF中是如何考察的嗎,本文給大家?guī)?lái)的是通過(guò)PHP特性來(lái)進(jìn)行CTF比賽中解題出題的知識(shí),會(huì)介紹一下CTF中常見的php特性以及圍繞該知識(shí)點(diǎn)的相關(guān)案例,因?yàn)閮?nèi)容過(guò)多這里分成上中下三篇來(lái)講,下面我們展開來(lái)講。

MD5強(qiáng)弱碰撞

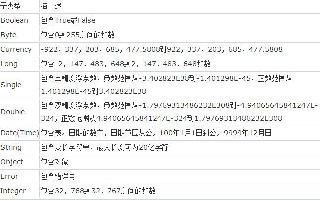

對(duì)于MD5加密大家一定很熟悉,在PHP里同樣存在函數(shù)MD5,該函數(shù)可以將指定的字符串通過(guò)哈希函數(shù)轉(zhuǎn)為復(fù)雜的加密字符串。在CTF中有著關(guān)于MD5的最基本的知識(shí),即強(qiáng)/弱類型比較。

弱類型比較

觀察以下代碼:

if(md5($_GET["a"])==md5($_GET["b"]))echo $xino;

可以看到比較時(shí)有兩個(gè)等號(hào),我們要怎樣讓他們相等呢?根據(jù)php弱類型比較特性,當(dāng)兩個(gè)等于號(hào)時(shí),會(huì)將變量轉(zhuǎn)化為同類型,那么我們可以思考,如果把傳入的數(shù)據(jù)改成md5加密后都為開頭0e的字符串是不是就可以繞過(guò)了,因?yàn)檫@樣會(huì)被認(rèn)為是科學(xué)計(jì)數(shù)法,不管加什么都永遠(yuǎn)是0,我們也就繞過(guò)了,這里舉幾個(gè)字符串md5加密后都為0e的:

NWWKITQ:0e763082070976038347657360817689

NOOPCJF:0e818888003657176127862245791911

s878926199a:0e545993274517709034328855841020

s1091221200a:0e940624217856561557816327384675

強(qiáng)類型比較

觀察下面代碼:

if (md5($_POST["a"]) === md5($_POST["b"]))echo xino;

如果我們等號(hào)變成三個(gè)還可以用上面方法繞過(guò)嗎?答案是否定的,因?yàn)槿齻€(gè)等號(hào)在PHP里意味著強(qiáng)類型比較,上面的方法因?yàn)?e后面數(shù)據(jù)不同便不可行了,于是這里可以用數(shù)組來(lái)繞過(guò),因?yàn)镻HP特性允許接受數(shù)組,而數(shù)組在MD5加密后為NULL,于是借助這個(gè)特性可以進(jìn)行繞過(guò)。

我們可以傳入下面的PAYLOAD繞過(guò):

a[]=a&b[]=b

強(qiáng)碰撞

難度進(jìn)一步升級(jí),如果我們要面對(duì)的是以下代碼呢:

$a = (string)$_GET["a"];$b = (string)$_GET["b"];if (md5($a) === md5($b)) {die("OK");}因?yàn)閺?qiáng)制類型轉(zhuǎn)換的原因,我們不能像上面一樣傳入數(shù)組了,于是需要進(jìn)行MD5強(qiáng)碰撞,及內(nèi)容不同而MD5值要相同,這就很難辦了,但是我們可以用工具生成,這里給大家舉一個(gè)可行的例子:

a=M%C9h%FF%0E%E3%5C%20%95r%D4w%7Br%15%87%D3o%A7%B2%1B%DCV%B7J%3D%C0x%3E%7B%95%18%AF%BF%A2%00%A8%28K%F3n%8EKU%B3_Bu%93%D8Igm%A0%D1U%5D%83%60%FB_%07%FE%A2&b=M%C9h%FF%0E%E3%5C%20%95r%D4w%7Br%15%87%D3o%A7%B2%1B%DCV%B7J%3D%C0x%3E%7B%95%18%AF%BF%A2%02%A8%28K%F3n%8EKU%B3_Bu%93%D8Igm%A0%D1%D5%5D%83%60%FB_%07%FE%A2

preg_match()

這是一個(gè)正則表達(dá)式函數(shù),簡(jiǎn)單來(lái)說(shuō)會(huì)對(duì)我們?cè)O(shè)置的數(shù)據(jù)進(jìn)行匹配,比如:

<?php if (preg_match("/xino/i", "XINO IS A BOY .")){ echo "查找到匹配的字符串 php。"; } else { echo "未發(fā)現(xiàn)匹配的字符串 php。"; } ?>因?yàn)槲覀冇?i設(shè)置了大小寫不敏感,所以可以找到匹配字符串,所以會(huì)返回查詢到的字符串,下面我們看看如何繞過(guò)。

<?phpinclude("flag.php");highlight_file(__FILE__);if(isset($_GET["num"])){ $num = $_GET["num"]; if(preg_match("/[0-9]/", $num)){die("no no no!"); } if(intval($num)){echo $flag; }} 其中intval的作用是取整,可以看到正則過(guò)濾了數(shù)字,但由于PHP特性,該函數(shù)只能處理字符串,于是我們可以傳入數(shù)組進(jìn)行繞過(guò):

?num[]=1

提交后成功echo出了flag,繞過(guò)成功。

結(jié)語(yǔ)

作為PHP特性總結(jié)的第一篇,介紹了一下最簡(jiǎn)單的特性函數(shù)以及繞過(guò)方法,后面還會(huì)給大家?guī)?lái)更多的PHP特性知識(shí),希望大家能喜歡,更多關(guān)于CTF PHP特性函數(shù)的資料請(qǐng)關(guān)注其它相關(guān)文章!

網(wǎng)公網(wǎng)安備

網(wǎng)公網(wǎng)安備