Python JWT 介紹和使用詳解

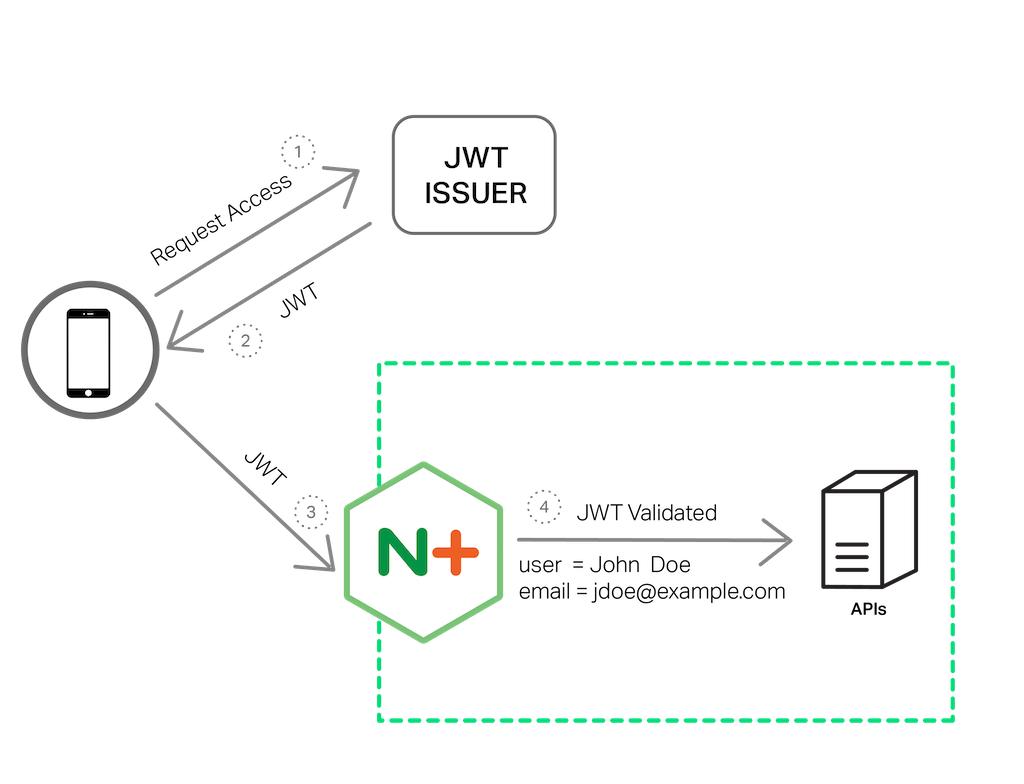

jwt( JSON Web Tokens ),是一種開(kāi)發(fā)的行業(yè)標(biāo)準(zhǔn) RFC 7519 ,用于安全的表示雙方之間的聲明。目前,jwt廣泛應(yīng)用在系統(tǒng)的用戶(hù)認(rèn)證方面,特別是現(xiàn)在前后端分離項(xiàng)目jwt認(rèn)證流程:

在項(xiàng)目開(kāi)發(fā)中,一般會(huì)按照上圖所示的過(guò)程進(jìn)行認(rèn)證,即:用戶(hù)登錄成功之后,服務(wù)端給用戶(hù)瀏覽器返回一個(gè) token,以后用戶(hù)瀏覽器要攜帶 token 再去向服務(wù)端發(fā)送請(qǐng)求,服務(wù)端校驗(yàn) token 的合法性,合法則給用戶(hù)看數(shù)據(jù),否則,返回一些錯(cuò)誤信息

傳統(tǒng)token方式和jwt在認(rèn)證方面有什么差異?

傳統(tǒng) token 方式:用戶(hù)登錄成功后,服務(wù)端生成一個(gè)隨機(jī) token 給用戶(hù),并且在服務(wù)端(數(shù)據(jù)庫(kù)或緩存)中保存一份 token,以后用戶(hù)再來(lái)訪問(wèn)時(shí)需攜帶 token,服務(wù)端接收到 token 之后,去數(shù)據(jù)庫(kù)或緩存中進(jìn)行校驗(yàn) token 的是否超時(shí)、是否合法 jwt 方式:用戶(hù)登錄成功后,服務(wù)端通過(guò) jwt 生成一個(gè)隨機(jī) token 給用戶(hù)(服務(wù)端無(wú)需保留 token),以后用戶(hù)再來(lái)訪問(wèn)時(shí)需攜帶token,服務(wù)端接收到 token 之后,通過(guò) jwt 對(duì) token 進(jìn)行校驗(yàn)是否超時(shí)、是否合法2. JWT 創(chuàng)建 token2.1 JWT 生成原理jwt 的生成 token 格式如下,即:由 . 連接的三段字符串組成

eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJzdWIiOiIxMjM0NTY3ODkwIiwibmFtZSI6IkpvaG4gRG9lIiwiaWF0IjoxNTE2MjM5MDIyfQ.SflKxwRJSMeKKF2QT4fwpMeJf36POk6yJV_adQssw5c

生成規(guī)則如下:

第一段 HEADER 部分,固定包含算法和 token 類(lèi)型,對(duì)此 json 進(jìn)行 base64url 加密,這就是 token的第一段

{'alg': 'HS256','typ': 'JWT'}

第二段 PAYLOAD 部分,包含一些數(shù)據(jù),對(duì)此json進(jìn)行base64url加密,這就是token的第二段

{'sub': '1234567890','name': 'John Doe','iat': 1516239022...}

第三段 SIGNATURE 部分,把前兩段的 base64url 密文通過(guò). 拼接起來(lái),然后對(duì)其進(jìn)行 HS256 加密,再然后對(duì)hs256 密文進(jìn)行 base64url 加密,最終得到 token 的第三段

base64url(HMACSHA256(base64UrlEncode(header) + '.' + base64UrlEncode(payload),your-256-bit-secret (秘鑰加鹽)))

最后將三段字符串通過(guò) . 拼接起來(lái)就生成了 jwt 的 token

注意:base64url 加密是先做 base64 加密,然后再將 - 替代 + 及 _ 替代 /

2.2 JWT 校驗(yàn) token 原理一般在認(rèn)證成功后,把 jwt 生成的 token 返回給用戶(hù),以后用戶(hù)再次訪問(wèn)時(shí)候需要攜帶 token,此時(shí) jwt 需要對(duì)token 進(jìn)行超時(shí)及合法性校驗(yàn)獲取 token 之后,會(huì)按照以下步驟進(jìn)行校驗(yàn):

將token分割成 header_segment 、payload_segment 、crypto_segment 三部分

JWT_TOKEN ='eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJzdWIiOiIxMjM0NTY3ODkwIiwibmFtZSI6IkpvaG4gRG9lIiwiaWF0IjoxNTE2MjM5MDIyfQ.SflKxwRJSMeKKF2QT4fwpMeJf36POk6yJV_adQssw5c'signing_input, crypto_segment = JWT_TOKEN.rsplit(’.’, 1)header_segment, payload_segment = signing_input.split(’.’, 1)

對(duì)第一部分header_segment 進(jìn)行 base64url 解密,得到 header

對(duì)第二部分payload_segment 進(jìn)行 base64url 解密,得到 payload

對(duì)第三部分crypto_segment 進(jìn)行 base64url 解密,得到 signature,針對(duì) signature 部分?jǐn)?shù)據(jù)進(jìn)行合法性校驗(yàn)

拼接前兩段密文,即:signing_input 從第一段明文中獲取加密算法,默認(rèn):HS256 使用算法+鹽 對(duì) signing_input 進(jìn)行加密,將得到的結(jié)果和 signature 密文進(jìn)行比較3. 代碼實(shí)現(xiàn)基于 Python 的 pyjwt 模塊創(chuàng)建 jwt 的 token

安裝

pip3 install pyjwt

實(shí)現(xiàn)

from datetime import datetime, timedeltaimport jwtclass JwtToken(object): _salt = '@^4_00wedv**pi)+(!w1rwi=d3q4l=ie=g-u$s8jevmj*zgg2h' _expire_message = dict(code=1200, msg='token 已經(jīng)失效') _unknown_error_message = dict(code=4200, msg='token 解析失敗') @classmethod def generate_token(cls, payload: dict) -> str:headers = dict(typ='jwt', alg='HS256')resut = jwt.encode(payload=payload, key=cls._salt, algorithm='HS256', headers=headers)return resut @classmethod def parse_token(cls, token: str) -> tuple:verify_status = Falsetry: payload_data = jwt.decode(token, cls._salt, algorithms=[’HS256’]) verify_status = Trueexcept jwt.ExpiredSignatureError: payload_data = cls._expire_messageexcept Exception as _err: payload_data = cls._unknown_error_messagereturn verify_status, payload_dataif __name__ == ’__main__’: TEST_DATA = dict(name='mooor', exp=datetime.utcnow() - timedelta(seconds=1)) token = JwtToken.generate_token(TEST_DATA) print(token) payload = JwtToken.parse_token(token) print(payload)

注意:exp 務(wù)必選擇 UTC 時(shí)間

Expiration time will be compared to the current UTC time (as given by timegm(datetime.utcnow().utctimetuple())), so be sure to use a UTC timestamp or datetime in encoding

4. 參數(shù)介紹4.1 示例:import jwtimport datetimedic = { ’exp’: datetime.datetime.utcnow() + datetime.timedelta(days=1), # 過(guò)期時(shí)間 ’iat’: datetime.datetime.utcnow(), # 開(kāi)始時(shí)間 ’iss’: ’ChaosMoor’, # 簽名 ’data’: { # 內(nèi)容,一般存放該用戶(hù)id和開(kāi)始時(shí)間’a’: 1,’b’: 2, },}token = jwt.encode(dic, ’secret’, algorithm=’HS256’) # 加密生成字符串print(token)payload = jwt.decode(token, ’secret’, issuer=’lianzong’, algorithms=[’HS256’]) # 解密,校驗(yàn)簽名print(s)print(type(s))

dic 有官方指定的 key,程序在解密的時(shí)候會(huì)根據(jù) key 的 Value 判斷是否合法。這些 key 有:

'exp':在生成 token 時(shí),可以設(shè)置該 token 的有效時(shí)間,如果我們?cè)O(shè)置 1 天過(guò)期,1 天后我們?cè)俳馕龃?token 會(huì)拋出

jwt.exceptions.ExpiredSignatureError: Signature has expired

'nbf':它指的是該 token 的生效時(shí)間,如果使用但是沒(méi)到生效時(shí)間則拋出:

jwt.exceptions.ImmatureSignatureError: The token is not yet valid (nbf)

'iss': token 的簽發(fā)者,我們可以給他一個(gè)字符串,注意,iss 在接收時(shí)如果不檢驗(yàn)也沒(méi)有問(wèn)題,如果我們接收時(shí)需要檢驗(yàn)但是又簽名不一致,則會(huì)拋出

jwt.exceptions.InvalidIssuerError: Invalid issuer

'aud':指定了接收者,接收者在接收時(shí)必須提供與 token 要求的一致的接收者(字符串),如果沒(méi)寫(xiě)接收者或者接收者不一致會(huì)拋出

jwt.exceptions.InvalidAudienceError: Invalid audience

'iat':token 的開(kāi)始時(shí)間,如果當(dāng)前時(shí)間在開(kāi)始時(shí)間之前則拋出

jwt.exceptions.InvalidIssuedAtError: Issued At claim (iat) cannot be in the future.

4.2 PyJWT 官方文檔https://pyjwt.readthedocs.io/en/latest/usage.html

到此這篇關(guān)于Python JWT 介紹和使用詳解的文章就介紹到這了,更多相關(guān)Python JWT使用內(nèi)容請(qǐng)搜索好吧啦網(wǎng)以前的文章或繼續(xù)瀏覽下面的相關(guān)文章希望大家以后多多支持好吧啦網(wǎng)!

相關(guān)文章:

網(wǎng)公網(wǎng)安備

網(wǎng)公網(wǎng)安備